Złośliwe aplikacje na Androida przez lata krążyły po Google Play

Firma Kaspersky Lab wykryła, że w Google Play przez lata były obecne te same, złośliwe aplikacje na Androida.

Okazało się właśnie, że rozprzestrzenianie złośliwego androidowego oprogramowania w Google Play uchodziło hakerom na sucho przez kilka lat. Odkrycia dokonała firma Kaspersky Lab, która wykryła przynajmniej 8 szkodliwych aplikacji mogących być w obiegu od przynajmniej 2016 roku, albo i wcześniej. Google je usunęło natychmiast po informacji od firmy Kaspersky Lab.

Nie jest do końca wiadome, kto stoi za rozprzestrzenianiem złośliwego oprogramowania, ale przypuszcza się, że może to być sprawka jakiejś zorganizowanej grupy. Według Kaspersky Lab, kod w szkodliwych aplikacjach oraz serwery można by powiązać z grupą hakerską znaną jako OceanLotus (aka APT32, APT-C-00, oraz SeaLotus).

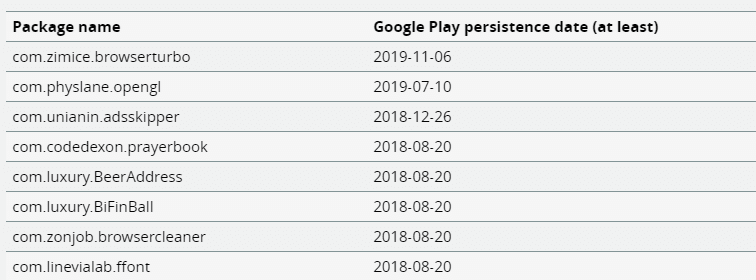

Poniżej znajduje się lista szkodliwych aplikacji zidentyfikowanych przez firmę Kaspersky Lab:

Zobaczmy, w jaki sposób hakerom uchodziło to wszystko na sucho przez tak długi okres.

Ciągłe łamanie zabezpieczeń

Grupa użyła kilku skutecznych technik na powtarzające się przenikanie procesów vettingowych Google’a, które miały powstrzymywać dostawanie się złośliwego oprogramowania do Google Play. Jedną z metod było dostarczenie aplikacji i umieszczenie w niej luki już po akceptacji. Kolejnym sposobem było tworzenie aplikacji z minimalną listą zezwoleń i dodawanie ich później z kodu ukrytego w pliku wykonywalnym.

Z czasem, aplikacje zapewniały backdoor, który zbierał takie informacje o zainfekowanym telefonie jak model, wersję Androida, oraz inne zainstalowane aplikacje. Na podstawie powyższego hakerzy mogli ściągać oraz wykonywać złośliwy payload. Wykradzione dane zawierały takie informacje jak lokacje, kontakty, wiadomości oraz inne wrażliwe informacje.

Szkodliwe apki zawierały funkcje, które mogły działać jedynie na zrootowanych urządzeniach. Mogło to oznaczać, że hakerzy musieliby znajdować urządzenia z lukami, które nie są znane zarówno Google’owi, jak i klientom. Ponad to kiedy jest dostęp do uprawnień na poziomie roota, złośliwa aplikacja wykonuje reflection call do interfejsu o nazwie setUidMode, aby uzyskać zezwolenia bez interakcji użytkownika.

Odpowiedź Google’a

Google odmawia wyjaśnień na temat tego, w jaki sposób będą zapobiegać ciągłemu przenikaniu procesów vettingowych w przyszłości. Zamiast tego, technologiczny gigant mówi, że nieustannie rozwija swoją umiejętności wykrywania złośliwego oprogramowania oraz że podjęli działania mające na celu uporanie się z wszystkimi aplikacjami wykrytymi przez Kaspersky Lab.