Zhakowany ekspres do kawy żąda okupu, czyli przyszłość IoT poważnie zagrożona

Badacz z firmy Avast odkrył, że przejęcie kontroli nad urządzeniem IoT nie jest wcale takie trudne, jak może się wydawać.

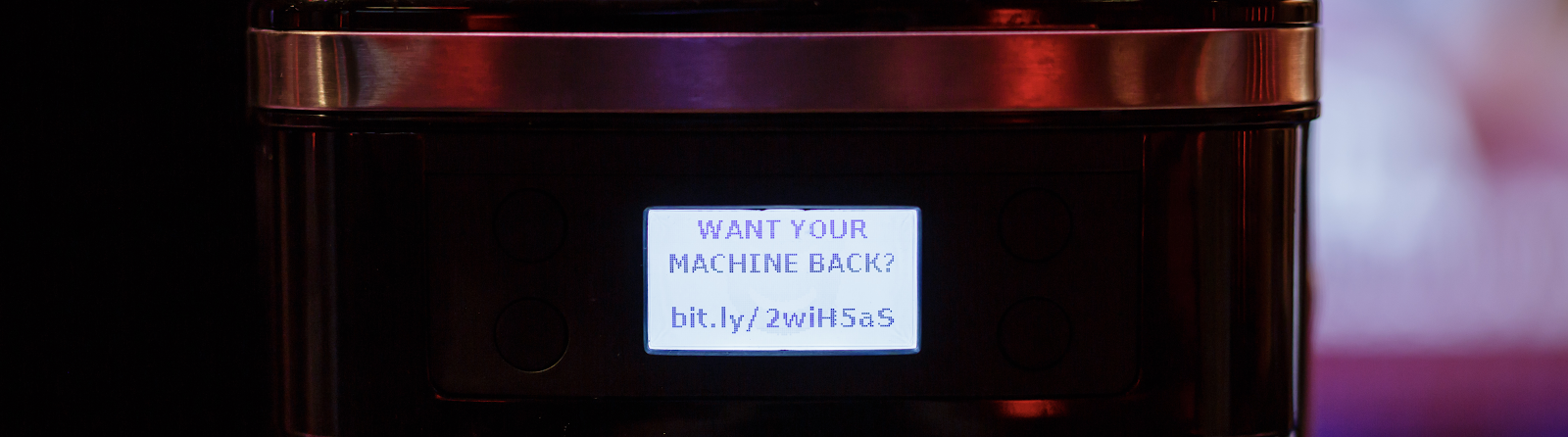

Martin Hron, naukowiec z firmy Avast, wykonał programowanie zwrotne na ekspresie do kawy od firmy Smarter, który w rezultacie zamienił się w maszynę wymuszającą okup, wylewającą wrzątek w niekontrolowany sposób i ostatecznie nierobiącą kawy. Hron chciał sprawdzić, jakie hacki może wykonać na wyżej wspomnianym sprzęcie, a cała akcja była częścią eksperymentu, który miał ujawnić pewną istotną wadę w działaniu urządzeń typu smart. Naukowiec z Avasta twierdzi, że chciał dowieść, iż aby przejąć urządzenie IoT nie trzeba wcale słabego routera, czy podłączenia gadżetu do internetu — wystarczy dostać się do samego sprzętu, bo jest on słaby i odsłonięty na ataki sam w sobie.

Eksperyment okazał się sukcesem — po tygodniu majstrowania w ekspresie mogliśmy podziwiać takie oto rezultaty:

Jedynym sposobem na zatrzymania tej karuzeli chaosu było odłączenie ekspresu od prądu. Cała sytuacja przypomina trochę akcję z serialu Silicon Valley, kiedy to Gilfoyle, jeden z koderów Pied Pipera, zhakował irytującą go lodówkę typu smart i kazał urządzeniu obrzucać jej właściciela wyzwiskami. W przypadku ekspresu do kawy nie jest już bynajmniej tak zabawnie, bo eksperyment ukazuje poważne zagrożenie dla urządzeń IoT.

Hron zaznaczył w wywiadzie dla Ars Technica, że jest to problem, który może dotknąć każdej maszyny IoT. Co gorsza, jest to problem typu out of the box, czyli nie trzeba nawet niczego konfigurować ani specjalnie zmieniać, aby przejąć dany sprzęt.

Ekspres do kawy żąda okupu

Ekspres do kawy żąda okupu

Hakowanie urządzeń IoT

Hron odkrył, że ekspres do kawy działa jako punkt dostępu w WiFi i wykorzystuje nieszyfrowane połączenie do skomunikowania się z odpowiednią aplikacją na smartfonach — w taki właśnie sposób użytkownik wchodzi w interakcję ze swoim ekspresem i łączy go z siecią. Aplikacja wysyła również aktualizacje oprogramowania układowego, które maszyna otrzymuje bez szyfrowania, uwierzytelniania i podpisywania kodu, zapewniając łatwy eksploit — mówi Hron.

Badacz z Avasta przesłał najnowszą wersję oprogramowania układowego aplikacji na Androida do komputera i wykonał programowanie zwrotne za pomocą IDA, czyli interaktywnego disassemblera. Proces wymagał również demontażu ekspresu do kawy, w celu dowiedzenia się, jakiego procesora on używa.

Mając powyższe informacje, Hron napisał skrypt w Pythonie, który naśladował proces aktualizacji ekspresu do kawy. Implementacja zmodyfikowanego oprogramowania sprzętowego oraz skryptów spowodowała w rzeczywistości awarię urządzenia.

Zaprogramowanie ekpresu do kawy, aby żądał okup, nie było jednak, według Hrona, początkowym zamysłem eksperymentu. Badacz chciał udowodnić, że urządzenie może kopać kryptowaluty. Twierdzi on, że biorąc pod uwagę procesor i architekturę, było to wykonalne, ale nie miało większego sensu, ponieważ przy prędkości 8MHz wydobyta wartość byłaby znikoma.

IoT zagrożone

Hron mówi, że implikacje wynikające z tego rodzaju ataków są znacznie bardziej niepokojące niż ekspres do kawy żądający okupu. Dzięki takiemu exploitowi hakerzy mogą sprawić, że gadżet typu smart nie będzie w stanie otrzymywać przyszłych poprawek, które naprawią daną lukę.

Twierdzi on także, że osoby atakujące mogą zaprogramować ekspres do kawy lub inne urządzenia z taką samą luką, aby atakowały dowolne sprzęty w tej samej sieci bez stwarzania żadnych podejrzeń.

Hron zwraca też uwagę na to, że biorąc pod uwagę wieloletnią żywotność tradycyjnych urządzeń, nasuwa się pytanie, jak długo współcześni dostawcy urządzeń IoT planują utrzymywać obsługę oprogramowania dla danego sprzętu.

Podsumowanie

Podsumowując, Hron twierdzi, że Internet rzeczy rozwija się naprawdę szybko i, jak na ironię, jest mocno zaniedbywany. „Tworzymy armię porzuconych i podatnych na ataki urządzeń, które mogą być nadużywane do złych celów, takich jak naruszenia sieci, wycieki danych, ataki ransomware i DDoS” — mówi badacz. Nie brzmi to wszystko zbyt dobrze, mówiąc delikatnie.

Jeżeli chcesz poznać więcej szczegółów na temat tego przedsięwzięcia, zachęcamy do zapoznania się z metodologią, którą Hron przedstawia w artykule na blogu Avasta.