Jak cyberprzestępcy wykorzystują pandemię COVID-19

Zobacz podsumowanie różnego rodzaju ataków związanych z obecną pandemią COVID-19 i sprawdź, jak się przed nimi skutecznie ustrzec.

Byłam ciekawa jak duża jest skala ataków wykorzystujących sytuację pandemii i jakie nowe przynęty wymyślili ostatnio cyberprzestępcy. Wszyscy dobrze wiemy, że nie należy klikać w podejrzane linki w mailach ani otwierać załączników z nieznanych źródeł. Strategie atakujących uległy jednak ostatnio zmianie i dobrze być z nimi na bieżąco. W najbliższym czasie zamiast nigeryjskiego księcia pisać do nas będą raczej wynalazcy szczepionek i WHO.

W dark webie trwa wielka wyprzedaż malware’u i rozmaitych exploitów z okazji pandemii. Niektóre oferty wykorzystują nawet kody promocyjne ze słowami “COVID19”, czy “coronavirus”. Wiele firm związanych z cyberbezpieczeństwem raportuje, że ilość nowo rejestrowanych domen związanych z koronawirusem jest zatrważająca, a odsetek tych złośliwych jest o wiele wyższy niż normalnie.

W ostatnich tygodniach Google oznajmiło, że blokuje około 258 milionów maili dziennie związanych z COVID-19. Z tego 18 milionów zawiera malware lub jest próbą phishingu, a 240 milionów jest zwykłym spamem. Te liczby brzmią imponująco, ale co ciekawe, zarówno Google jak i Microsoft twierdzą, że liczba phishingowych wiadomości podczas pandemii nie wzrosła, a jedynie zmieniły one swój temat.

Według danych brytyjskiej policji do dnia 2 kwietnia w wyniku oszustw związanych z pandemią zrabowano łącznie ponad 2 milionów 300 tysięcy funtów. W USA Federalna Komisja Handlu (FTC) raportuje, że do 23 kwietnia liczba ta wyniosła ponad 19 milionów dolarów. W tym przypadku trzeba wziąć jednak pod uwagę, że nie wszystkie incydenty zarejestrowane w raporcie to cyberprzestępstwa.

Najpopularniejsza kategoria spraw, około 16% (na dzień 23 kwietnia) to zarzuty względem firm wycieczkowych, które nie chcą wypłacać pieniędzy za odwołane wakacje. Jednak zaraz za nimi na wysokich lokatach plasują się zakupy online, usługi SMS, usługi internetowe i podszywanie się pod organy rządowe. Aktualne, dokładne dane można zobaczyć tutaj.

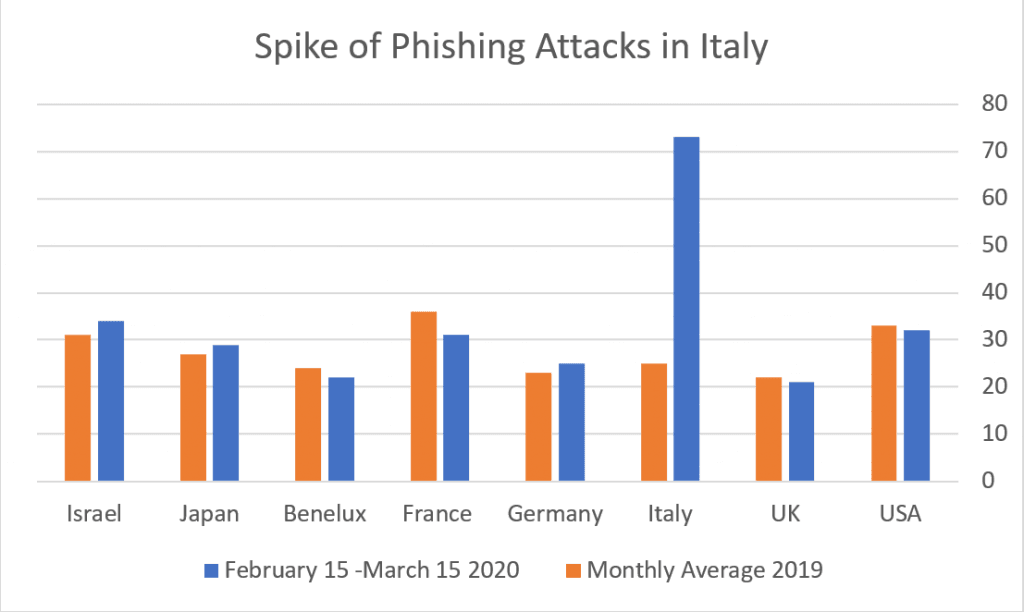

W krajach najbardziej dotkniętych epidemią koronawirusa liczba oszustw znacząco wzrasta. Firma Cynet odnotowała wyraźny wzrost liczby ataków phishingowych w marcu we Włoszech. Już wtedy był to jeden z krajów najbardziej dotkniętych skutkami choroby.

Źródło

Źródło

Oszuści mają obecnie ogromne pole do popisu w kampaniach phishingowych. Mnóstwo osób jest zdesperowanych, chorych, bezrobotnych, a przez to emocjonalnie podatnych na fałszywe oferty.

Wsparcie finansowe dla prze… stępców

W USA miał miejsce wysyp fałszywych maili obiecujących wsparcie finansowe od rządu lub pomoc w znalezieniu pracy. Ofiarami takich ataków stały się też małe firmy, dla których otwarto niedawno fundusz pomocowy. Amerykański urząd skarbowy (IRS) wielokrotnie podkreślał, że nigdy nie będzie się kontaktował z płatnikami drogą mailową. Tymczasem według sondy przeprowadzonej przez IBM aż 35% przepytanych spodziewało się maila od tej instytucji z informacjami na temat pomocy finansowej.

Wśród osób świeżo po utracie pracy, ponad połowa przyznała, że otworzyłaby załączniki w mailu dotyczącym zapomogi, a około 40% właścicieli biznesów otrzymało ostatnio przynajmniej jedną fałszywą wiadomość dotyczącą pomocy finansowej. Jak na ironię z rzeczywistego portalu, który faktycznie umożliwiał otrzymanie środków niewielkim biznesom w Stanach wyciekły dane około 8000 wnioskodawców.

Podobny przypadek miał miejsce w Niemczech. W wyniku klasycznego ataku phishingowego w landzie Nadrenia Północna-Westfalia (NRW) rząd stracił dziesiątki milionów euro. Ministerstwo Finansów otworzyło stronę, za pomocą której można było składać wnioski o pomoc finansową dla osób dotkniętych kryzysem. Przestępcy utworzyli fałszywą wersję portalu i zwabili na nią mnóstwo osób kampanią mailową. Po przechwyceniu danych z wniosków wprowadzali dane na prawdziwej stronie, podmieniając jedynie numer konta bankowego.

Strona NRW była wyjątkiem w Niemczech - by wysłać wniosek wystarczyło jedynie wypełnić formularz, zabrakło dodatkowej weryfikacji tożsamości. W innych landach wymagano skanów dokumentów lub formularz należało ściągnąć, wypełnić i następnie odesłać mailem. Wstępne szacunki strat wyniosły od 31,5 do 100 milionów euro. Na korzyść oszustów z pewnością zagrał fakt, że była to nowa strona, której nikt wcześniej nie widział, a w związku z tym ciężej było zweryfikować jej wiarygodność.

Phishingowa profilaktyka

Jak widać, przestępcy lubią podszywać się pod organizacje rządowe, a ostatnio też te związane ze służbą zdrowia. Na wielu portalach czytałam newsy o fałszywych mailach od WHO. Ich treść zazwyczaj imituje oficjalne komunikaty informujące o aktualnym rozwoju epidemii, albo zawiera zalecenia profilaktyczne. Dość łatwym do rozpoznania wektorem ataku są maile z usługami medycznymi, które zapewne trafią w gusta fanów teorii spiskowych. Lekarze ukrywają przed nami lek, który całkowicie uzdrawia z COVID-19! Czasem jest to szczepionka, innym razem domowe testy na koronawirusa.

Do stron, które sprzedają maseczki i inny deficytowy sprzęt po zaskakująco niskich cenach również powinniśmy podchodzić ostrożnie. Ciekawa strategia, która jest skuteczna zwłaszcza w przypadku dużych firm, korporacji to udawanie jednego z kontrahentów. Wiadomość zazwyczaj zawiera informacje o działaniach, jakie podjęto w związku z kryzysem COVID-19, czy zmianie trybu funkcjonowania przedsiębiorstwa podczas pandemii. Czekając na dostawy paczek, zakupów, jedzenia też warto mieć się na baczności. Możemy otrzymać fałszywego SMSa czy maila z prośbą o ponowne podanie danych lub wykonanie dodatkowego przelewu. Przykładowy scenariusz osadzony w dzisiejszych realiach to żądanie dopłaty za dezynfekcję paczki.

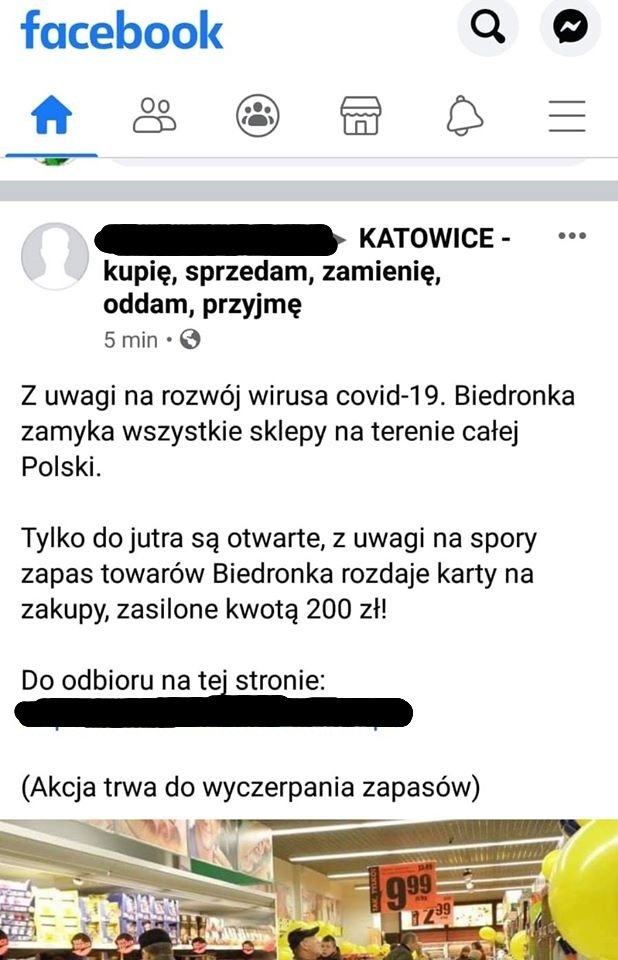

Mistrzowie clickbaitu działają również na naszym podwórku. Na grupach facebookowych krążył ostatnio post o zamknięciu sklepów Biedronka, linkujący do złośliwej strony.

Epidemia malware’u

W wielu interaktywnych mapach ilustrujących zasięg wirusa znajdziemy malware, spyware czy trojany. Często fałszywe wersje imitują bardzo popularną mapę instytutu Johna Hopkinsa.

W Libii mnóstwo osób pobrało aplikację, która miała być mapą, a w rzeczywistości służyła do szpiegowania użytkowników. W środku znalazł się program SpyMax, który podglądał ich przez kamery, podsłuchiwał przez mikrofon, nagrywał rozmowy telefoniczne.

Pojawiło się też wiele złośliwych wersji aplikacji pomagających ocenić ryzyko zakażenia lub śledzić rozwój epidemii. We Włoszech i Hiszpanii aplikacja stworzona w tym celu, o nazwie SM_Covid19 dorobiła się złośliwej podróbki, która infekowała telefony użytkowników trojanem. Program próbował wykraść dane dotyczące bankowości internetowej.

Bywa też, że podstępem w naszą prywatność ingeruje sam rząd. Ministerstwo Zdrowia w Iranie poleciło obywatelom zainstalowanie aplikacji ac19.apk, która miała pomagać w rozpoznawaniu symptomów choroby. W rzeczywistości aplikacja zawierała ukryty spyware, który zbierał dane o aktualnej lokalizacji użytkownika oraz jego stanie - czy pozostaje w miejscu, przemieszcza się, biega.

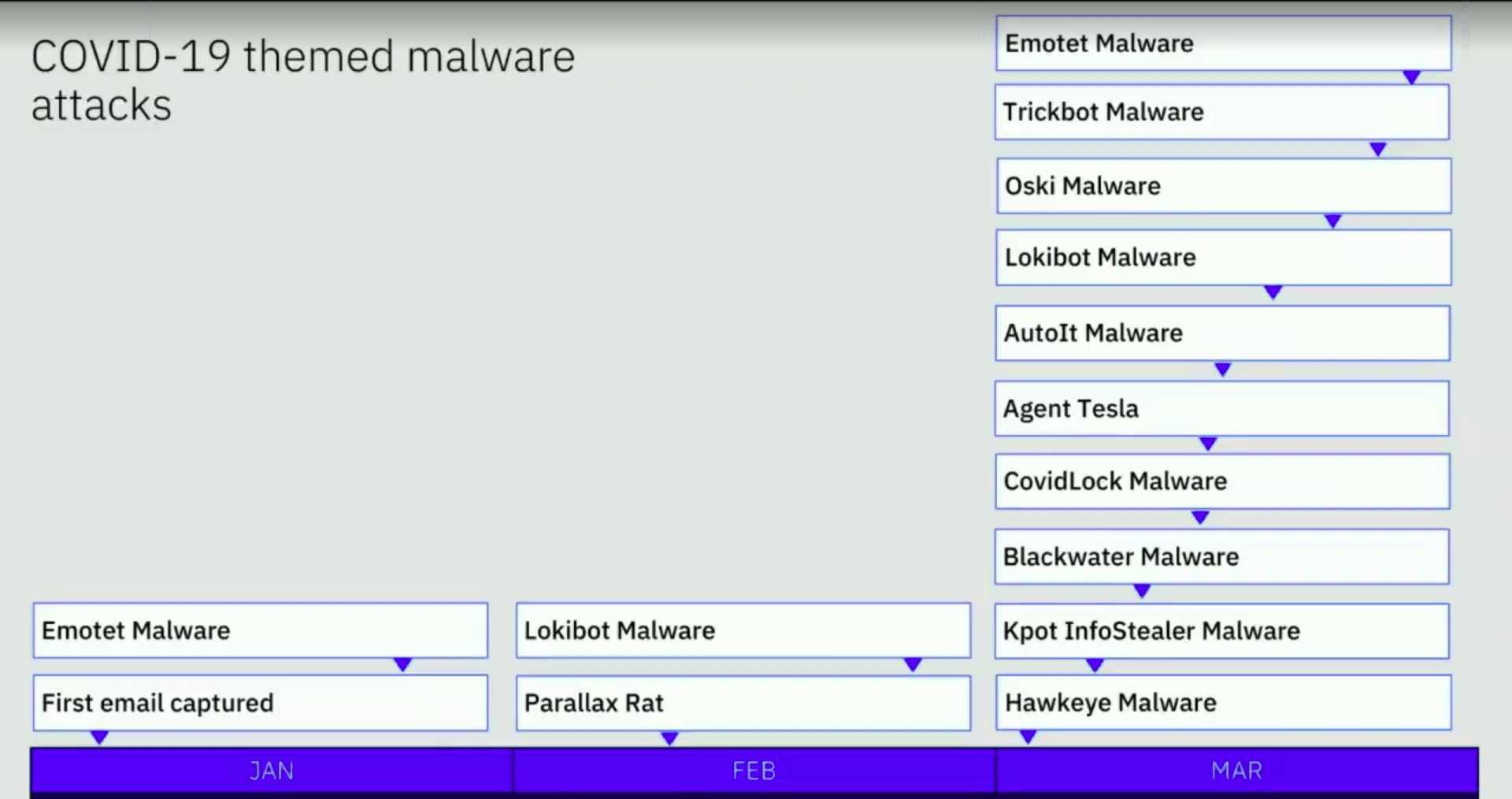

Liczba odmian malware’u związanego z COVID-19 bardzo wzrosła w ostatnich miesiącach. Wystarczy spojrzeć na poniższy slajd z prezentacji Wendi Whitmore z IBM X-Force. Od lewej do prawej - rodzaje malware’u zidentyfikowane kolejno w styczniu, lutym i marcu.

Źródło

Źródło

Lekarze i naukowcy na celowniku

WHO, które jest teraz w centrum uwagi całego świata stało się wyjątkowo łakomym kąskiem dla osób o złych zamiarach. Liczba ataków na ich personel i oszustw sygnowanych ich logo zwiększyła się w ostatnim czasie 5-krotnie.

23 kwietnia instytucja potwierdziła, że wyciekło 450 aktywnych adresów mailowych i haseł pracowników, wraz z tysiącami innych należących do osób współpracujących z nimi podczas pandemii. WHO uspokaja, że nie są to świeże dane, ale atak mógł dać dostęp do starszego systemu ekstranetowego, który jest używany przez obecnych i emerytowanych pracowników oraz partnerów instytucji. Organizacja obecnie przenosi się na bardziej bezpieczny system autentykacji.

W poprzednim miesiącu, 13 marca Alexander Urbelis odkrył, że jedna z grup przestępczych którą śledził, aktywowała stronę internetową imitującą wewnętrzny system mailowy WHO. Tego samego dnia próbowała ona zaatakować także niektóre organy ONZ. Według ekspertów grupa poszukiwała informacji o liczbie zakażeń, szczepionkach, możliwościach leczenia oraz stopniu zainfekowania poszczególnych krajów. Tak zaawansowane dane można sprzedać za ogromną sumę pieniędzy, gdyż mogą one dać strategiczną przewagę państwu w jego posiadaniu. O atak podejrzewana jest grupa DarkHotel, wywodząca się z Korei Południowej.

Wyjątkowo obrzydliwe i tragiczne w skutkach są ataki na szpitale, przeciążone obecnie ilością pacjentów. Incydent może być przyczyną śmierci wielu osób, gdy personel nagle zostaje odcięty od systemu, który informuje ich o dawkach leków przyjmowanych przez chorych lub daje kontrolę nad dostępem do urządzeń medycznych.

Niestety organizacje związane z cyberbezpieczeństwem alarmują, że liczba ataków na placówki medyczne zwiększa się, według niektórych źródeł nawet o 150%. W odpowiedzi na zwiększone zagrożenie, wielu specjalistów wspiera placówki medyczne swoją ekspertyzą w ramach wolontariatu. Inicjatywa Cyber Volunteers 19 zrzesza specjalistów cyberbezpieczeństwa, którzy chcą zapewnić odpowiednią ochronę szpitalom i laboratoriom w Europie i Wielkiej Brytanii podczas kryzysu.

13 marca, o piątej nad ranem ofiarą cyberprzestępców padł szpital w Brnie. O ósmej rano wszystkie planowane operacje odwołano, a pacjentów w stanie krytycznym skierowano do innych placówek. Szpital był wówczas jedną z instytucji wyznaczonych do przeprowadzania testów na COVID-19.

Popularną strategią w atakach na szpitale jest podszywanie się pod dostawcę sprzętu medycznego. Częstym scenariuszem jest e-mail o opóźnionej lub wstrzymanej dostawie, w którym personel jest proszony o wykonanie jakiejś akcji w celu kontynuacji zamówienia. Poza szpitalami atakowane są również laboratoria. Zazwyczaj za pomocą oprogramowania typu ransomware, gdzie blokowany jest dostęp do plików ofiary. Pliki te są często szyfrowane, a klucz do ich odszyfrowania zostaje przekazany dopiero gdy zostanie wpłacony okup (ransom).

Ofiarą przestępców padło centrum badawcze firmy Hammersmith Medicines Research w Wielkiej Brytanii. Wcześniej prowadzono w nim badania nad szczepionką przeciwko eboli, teraz miało posłużyć jako jeden z ośrodków przeprowadzających testy na obecność koronawirusa. Organizacja została zaatakowana ransomwarem Maze. Nie doszło do zaszyfrowania plików, atak szczęśliwie został przerwany. Niestety okazało się później, że nie w pełni. Dane pacjentów zostały przesłane na serwer atakującego, a część z nich upubliczniono w dark web. Były to informacje o osobach, które uczestniczyły w próbach klinicznych. Instytucji zagrożono szantażem - jeśli nie zapłacicie, wycieknie całość. Finalnie firma zdecydowała się nie płacić okupu.

W Chinach pionier diagnostyki COVID-19 - firma Huiying Medical - padła ofiarą ataku. Opracowany przez nich program oparty o AI jest w stanie na podstawie zdjęć tomografii komputerowej klatki piersiowej ocenić zmiany w płucach spowodowane przez koronawirusa z 96% skutecznością. Wyciekły dane pacjentów, kod źródłowy programu, informacje na temat technologii i przeprowadzonych eksperymentów. Huawei oferowało dostęp do tego rozwiązania za 50.000 $ miesięcznie. Przestępcy sprzedają obecnie wszystkie wykradzione dane w dark web za 4 bitcoiny, czyli około 30.800 $.

Praca zdalna źródłem ryzyka

Wiele firm nagle, bez przygotowania, musiało przestawić się na pracę zdalną. Gwałtowne przejście na ten tryb funkcjonowania dla działów IT jest wyzwaniem, a dla przestępców szansą. Ze względu na nagły wzrost liczby osób pracujących zdalnie, atakujący mają więcej potencjalnych celów - więcej urządzeń podłączonych do internetu, ruchu, nad którym mogą przejąć kontrolę. Obserwuje się zwiększoną częstotliwość ataków na usługi VPN.

W niektórych phishingowych atakach oszuści próbują sfałszować panele logowania popularnych narzędzi do współpracy online czy różnych serwisów chmurowych. O firmie Zoom słyszymy ostatnio wszędzie, a skutkiem tego coraz więcej programów do zdalnej kolaboracji jest prześwietlanych przez specjalistów od bezpieczeństwa. W USA zoombombing, czyli niechciane wtargnięcie nieznanej osoby na wideokonferencję dotarło już nawet do spraw najwyższej rangi państwowej. Jego ofiarą padło rządowe spotkanie na temat praw kobiet w Afganistanie.

Jak się bronić?

Cyberprzestępczość karmi się strachem, niepokojem, niepewnością. Wszystkie te emocje są wyjątkowo nasilone podczas pandemii. Powstają tysiące złośliwych stron i aplikacji. Dodatkowo, jak pokazują przypadki z USA czy Niemiec, istnieje spore ryzyko, że oprogramowanie będące częścią rządowych programów dotyczących walki z koronawirusem będzie tworzone w ekspresowym tempie, bez odpowiednich zabezpieczeń. Zwróćcie uwagę, by jeszcze bardziej krytycznie niż zwykle oceniać informacje, które do Was docierają.

Pominęłam w tym artykule newsy o wyciekach danych, które nie są związane z COVID-19, ale jest ich w obecnym czasie naprawdę masa. Jeżeli do tej pory w swojej pracy, firmie nie przywiązywaliście odpowiedniej wagi do bezpieczeństwa, zwłaszcza teraz powinno Wam zależeć, żeby to zmienić. Edukujcie rodzinę, znajomych, współpracowników na temat możliwych scenariuszy ataków. Warto sobie od czasu do czasu poczytać newsy o ostatnich przekrętach. Odróbcie swoje zadanie domowe i dowiedzcie się jakie są dobre, bezpieczne praktyki, które powinniście wprowadzić pracując zdalnie.

O autorce

Ada Borzemska to Senior Ruby on Rails Developer z 5-letnim doświadczeniem. Interesuje się bezpieczeństwem aplikacji webowych i nowymi technologiami w medycynie. Programuje, mentoruje, pisze artykuły.